Rootkit-urile sunt utilizate de hackeri pentru a ascunde malware persistent, aparent nedetectabil din dispozitivul dvs., care va fura în tăcere date sau resurse, uneori pe parcursul mai multor ani. De asemenea, pot fi utilizate în mod keylogger, în cazul în care tastele și comunicațiile dvs. sunt supravegheate oferind spectatorului informații despre confidențialitate.

Această metodă specială de hacking a avut o relevanță mai mare înainte de 2006, înainte ca Microsoft Vista să solicite furnizorilor să semneze digital toate driverele de computer. Kernel Patch Protection (KPP) i-a determinat pe scriitorii malware să-și schimbe metodele de atac și abia recent din 2018 cu Operațiunea de fraudă publicitară Zacinlo, rootkit-urile au reintrat în centrul atenției.

Radiografiile anterioare datei 2006 erau toate bazate în mod special pe sistemul de operare. Situația Zacinlo, un rootkit din familia de malware Detrahere, ne-a oferit ceva și mai periculos sub forma unui rootkit bazat pe firmware. Indiferent, rootkit-urile sunt doar în jur de un procent din totalul de ieșiri malware văzute anual.

Chiar și așa, din cauza pericolului pe care îl pot prezenta, ar fi prudent să înțelegem cum funcționează detectarea rootkit-urilor care s-au putut deja infiltrați în sistemul dvs..

Detectarea Rootkits în Windows 10 (În -Depth)

Zacinlo avea de fapt a fost în joc aproape șase ani înainte de a fi descoperit vizând platforma Windows 10. Componenta rootkit era configurabilă și protejată în sine de procesele pe care le considera periculoase pentru funcționalitatea sa și era capabilă să intercepteze și să decripteze comunicațiile SSL.

Acesta va cripta și stoca toate datele sale de configurare în Registrul Windows și, în timp ce Windows se oprea, rescrieți-vă din memorie pe disc folosind un alt nume și actualizați-i cheia de registru. Acest lucru l-a ajutat să sustragă detectarea prin software-ul dvs. antivirus standard.

In_content_1 all: [300x250] / dfp: [640x360]->Acest lucru indică faptul că un antivirus standard sau un software antimalware nu este suficient pentru detectarea rootkit-urilor. Cu toate că, există câteva programe antimalware de top care vă vor avertiza asupra suspiciunilor de atac rootkit.

Cele 5 atribute cheie ale unui bun software antivirus

Majoritatea programelor antivirus proeminente de astăzi vor efectua toate aceste cinci metode notabile pentru detectarea rootkit-urilor.

Efectuarea scanărilor Rootkit

Efectuarea unui scanarea rootkit este cea mai bună încercare de detectare a infecției rootkit. Cel mai adesea, sistemul dvs. de operare nu poate fi de încredere să identifice singur un rootkit și prezintă o provocare pentru a-și determina prezența. Rootkit-urile sunt spionii-maestri, care își acoperă pistele aproape în fiecare rând și sunt capabile să rămână ascunse la o vedere simplă. opriți computerul și executați scanarea de la un sistem curat cunoscut. O modalitate sigură de a localiza un rootkit în aparatul dvs. este printr-o analiză de descărcare de memorie. Un rootkit nu poate ascunde instrucțiunile pe care le oferă sistemului dvs. pe măsură ce le execută în memoria aparatului.

Utilizarea WinDbg pentru analiza programelor malware

Microsoft Windows a oferit propriul instrument de depanare multifuncțional care poate fi utilizat pentru a efectua depanare scanări pentru aplicații, drivere sau sistemul de operare în sine. Acesta va deranja codul în modul kernel și modul de utilizator, va ajuta la analizarea descărcărilor de avarie și va examina registrele procesorului.

Unele sisteme Windows vor avea deja WinDbg deja pachet. va trebui să-l descărcați din magazinul Microsoft. Previzualizare WinDbg este versiunea mai modernă a WinDbg, oferind imagini vizuale mai ușoare, ferestre mai rapide, scripturi complete și aceleași comenzi, extensii și fluxuri de lucru ca și originalul.

La minimul minim, puteți utiliza WinDbg pentru a analiza o memorie sau o eroare, inclusiv un ecran albastru al morții (BSOD). Din rezultate, puteți căuta indicatori ai unui atac malware. Dacă credeți că unul dintre programele dvs. poate fi împiedicat de prezența programelor malware sau utilizează mai multă memorie decât este necesar, puteți crea un fișier dump și utilizați WinDbg pentru a ajuta la analizarea acestuia.

O memorie completă de memorie poate ocupa spațiul de disc semnificativ, astfel încât poate fi mai bine să efectuați un dump Mod Kernelsau o memorie de memorie mică. Un disc de modul Kernel va conține toate informațiile de utilizare a memoriei de către kernel în momentul blocării. Un dump pentru memorie mică va conține informații de bază despre diferite sisteme, cum ar fi driverele, nucleul și multe altele, dar este mic în comparație.

Depozitele cu memorie mică sunt mai utile în analiza de ce a apărut un BSOD. Pentru detectarea rootkit-urilor, o versiune completă sau a kernelului va fi mai utilă.

Crearea unui fișier de descărcare în modul kernel

Un fișier dump pentru modul Kernel poate fi creat în trei moduri:

Vom merge cu alegerea numărul trei.

Pentru a efectua fișierul dump necesar, trebuie doar să introduceți următoarea comandă în fereastra de comandă a WinDbg.

Înlocuiți Nume fișiercu un nume adecvat pentru fișierul dump și „?” cu un

După ce debuggerul a parcurs cursul (prima scanare va dura minute considerabile), un fișier de descărcare va au fost create și vei putea analiza rezultatele tale.

Înțelegerea a ceea ce cauți, cum ar fi utilizarea memoriei volatile (RAM), pentru a determina prezența unui rootkit necesită experiență și testare. Este posibil, deși nu este recomandat unui novice, testarea tehnicilor de descoperire a programelor malware pe un sistem live. Pentru a face acest lucru, veți avea din nou expertiză și cunoștințe aprofundate asupra funcționării WinDbg, pentru a nu disloca accidental un virus viu în sistemul dvs. inamicul ascuns.

Metode suplimentare de scanare

Detectarea manuală și analiza comportamentală sunt, de asemenea, metode fiabile pentru detectarea rootkit-urilor. Încercarea de a descoperi locația unui rootkit poate fi o durere majoră, așa că, în loc să direcționați rootkit-ul în sine, puteți căuta în schimb comportamente asemănătoare rootkit-ului.

Puteți căuta rootkit-uri în pachetele de software descărcate utilizând Opțiuni de instalare avansate sau personalizate în timpul instalării. Ceea ce trebuie să căutați sunt orice fișiere necunoscute enumerate în detalii. Aceste fișiere ar trebui aruncate sau puteți efectua o căutare rapidă online pentru orice referire la software-ul rău intenționat.

Firewall-urile și rapoartele lor de înregistrare sunt o modalitate incredibil de eficientă de a descoperi un rootkit. Software-ul vă va anunța dacă rețeaua dvs. este sub control și ar trebui să pună în carantină orice descărcări nerecunoscute sau suspecte înainte de instalare.

Dacă bănuiți că ar putea fi deja un rootkit pe mașina dvs., puteți să vă aruncați în rapoartele de înregistrare a firewallului și să căutați orice comportament ieșit din comun.

Analizarea rapoartelor de înregistrare a firewalluluistrong>

doriți să consultați rapoartele actuale de logare pentru firewall, făcând o aplicație open-source, precum IP Traffic Spy, cu funcții de filtrare a jurnalului firewall, un instrument foarte util. Rapoartele vor arăta ce este necesar pentru a vedea dacă ar trebui să se producă un atac.

Dacă aveți o rețea mare cu firewall independent de filtrare a ieșirilor, IP Traffic Spy nu va fi necesar. În schimb, ar trebui să puteți vedea pachetele de intrare și de ieșire la toate dispozitivele și stațiile de lucru din rețea prin jurnalele de firewall.

Indiferent dacă sunteți într-o setare de acasă sau de afaceri mici, puteți utiliza modemul furnizate de ISP-ul dvs. sau, dacă dețineți unul, un firewall personal sau un router pentru a extrage jurnalele de firewall. Veți putea identifica traficul pentru fiecare dispozitiv conectat la aceeași rețea.

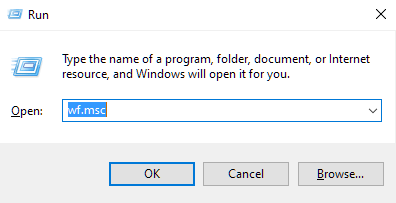

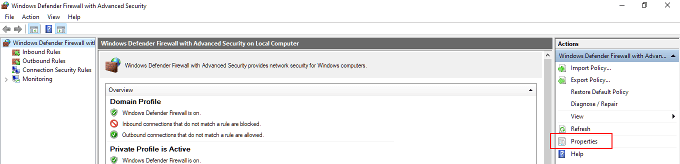

Poate fi de asemenea benefic să activați fișierele Jurnal de firewall. În mod implicit, fișierul jurnal este dezactivat, ceea ce înseamnă că nu sunt scrise informații sau date.

>

>

Fii atent la orice lucru neobișnuit din fișierele jurnal. Chiar și cea mai mică defecțiune a sistemului poate indica o infecție rootkit. Ceva de-a lungul liniilor de utilizare excesivă a procesorului sau a lățimii de bandă atunci când nu executați nimic prea exigent sau, deloc, poate fi un indiciu major.