Virușii au devenit mai sofisticați, la fel și funcțiile de securitate concepute pentru a le combate. Protecția stivei impusă de hardware în modul Kernel este o altă apărare avansată prezentă în Windows 11.

Numele poate fi o gură, dar descrie cu acuratețe funcția caracteristicii de securitate în termeni tehnici. Dar în ce se traduce asta în engleză simplă? Este chiar necesar? Haideți să aflăm.

Un curs accelerat în depășirea tamponului de stivă

Înainte de a putea înțelege ce face protecția stivei impusă de hardware, trebuie să înțelegeți ce sunt atacurile de depășire a buffer-ului stivei, pentru că de asta încearcă să se protejeze. Și înainte de a putea înțelege asta, trebuie să aveți o idee despre ce înseamnă chiar și Stiva.

În termeni cei mai simpli, stiva se referă la adresele de memorie utilizate de un program activ. Fiecărui proces sau aplicație care rulează i se atribuie o stivă, inclusiv procesele de sistem. Datele sunt scrise și citite din această stivă, menținând o separare de alte procese care utilizează memoria.

Dar uneori lucrurile merg prost și un program se revarsă peste stiva sa delimitată. Aceasta se numește eroare Stack Overflow și poate duce la tot felul de comportamente ciudate, deoarece procesul încearcă să citească date care nu sunt destinate acestuia.

Ce sunt atacurile Stack Buffer Overflow?

Până acum am discutat despre depășirea stivei în contextul unei erori neintenționate. Dar acest fenomen poate fi, de asemenea, exploatat în mod deliberat pentru a controla programe și procese, alimentându-le cu intrări neașteptate.

Astfel de atacuri de memorie – cunoscute și sub denumirea de atacuri de programare orientată spre returnare sau atacuri ROP – sunt destul de dificil de detectat de către program, deoarece memoria din care își citește instrucțiunile este compromisă. Mai ales dacă programul în cauză este un proces de bază de sistem care nu se poate baza pe niciun alt program de nivel scăzut pentru a se verifica.

Acest lucru face ca atacurile de depășire a bufferului stivei să fie o categorie foarte periculoasă de amenințări cibernetice. Unul fiind profitat de un val de noi viruși.

Soluția: protecția stivei impusă de hardware în modul kernel

Am vorbit despre modul în care lipsa unei linii de bază de nivel scăzut pentru ca procesele de sistem să se compare le face ca o aplicație normală să fie la fel de vulnerabile la atacurile de depășire a bufferului de stivă. Dar dacă am putea stabili o linie de bază în hardware-ul de bază în sine?.

Tocmai asta face protecția stivei impusă de hardware în modul Kernel. Folosind virtualizarea, procesorul este izolat de aplicațiile și procesele care rulează pe computerul dvs., protejându-l împotriva oricărei modificări prin manipularea memoriei.

Aceasta se datorează faptului că adresele stivei sunt, de asemenea, păstrate într-o stivă paralelă Shadow, care nu este expusă la restul PC-ului. De fiecare dată când un proces în modul kernel (în principiu funcții de sistem de nivel scăzut) citește informații, adresa este confirmată cu copia stocată și în stiva umbră. Procesul se încheie dacă există vreo discrepanță.

Care sunt cerințele pentru rularea protecției stivei impuse hardware pe computer?

Fiind o caracteristică de nivel scăzut cu dependențe hardware specifice, această protecție îmbunătățită a stivei are cerințe hardware stricte. Numai procesoarele care acceptă cele mai recente funcții de virtualizare a procesorului pot implementa această măsură de securitate.

Pentru Intel, aceasta înseamnă Control-Flow Enforcement Technology (CET), în timp ce AMD o numește pur și simplu shadow stacks AMD. Chiar și atunci când procesorul dvs. acceptă funcția, Virtualizarea CPU și Integritatea memoriei trebuie să fie activate pentru ca aceasta să aibă efect.

Rețineți, totuși, că caracteristicile de securitate legate de virtualizare pot avea, de asemenea, un impact minor asupra performanței computerului. Acesta este în primul rând motivul pentru care aceste caracteristici nu sunt de obicei activate în mod implicit.

Ce să faci dacă Protecția stivei impusă de hardware în modul Kernel este dezactivată?

Există multe motive pentru care protecția stivei impusă de hardware în modul kernel ar putea fi dezactivată pe computer. Este posibil ca procesorul dvs. să nu accepte funcția sau poate necesita doar activare manuală.

Dar înainte de a sări pentru a găsi opțiunea și a încerca să o activați, luați un moment în considerare dacă aveți nevoie. Deoarece pentru majoritatea utilizatorilor, izolarea de bază și caracteristicile de securitate asociate ar putea fi inutile.

Virușii și programele malware obișnuite sunt tratate cu eficient de Microsoft Windows Defender. Cu excepția cazului în care sistemul dvs. găzduiește date sensibile care ar putea fi vizate în mod special de hackeri dedicați, nu aveți nevoie cu adevărat de protecție a stivei pe computer.

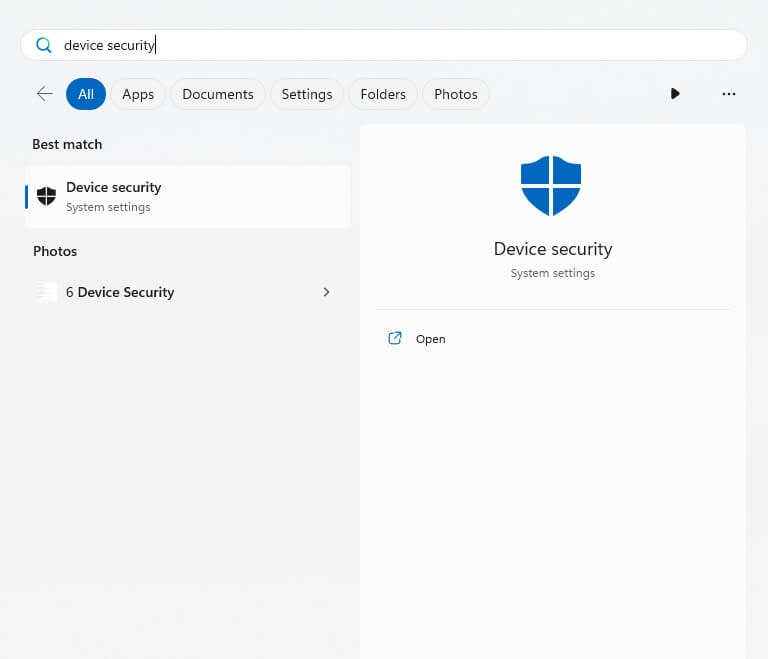

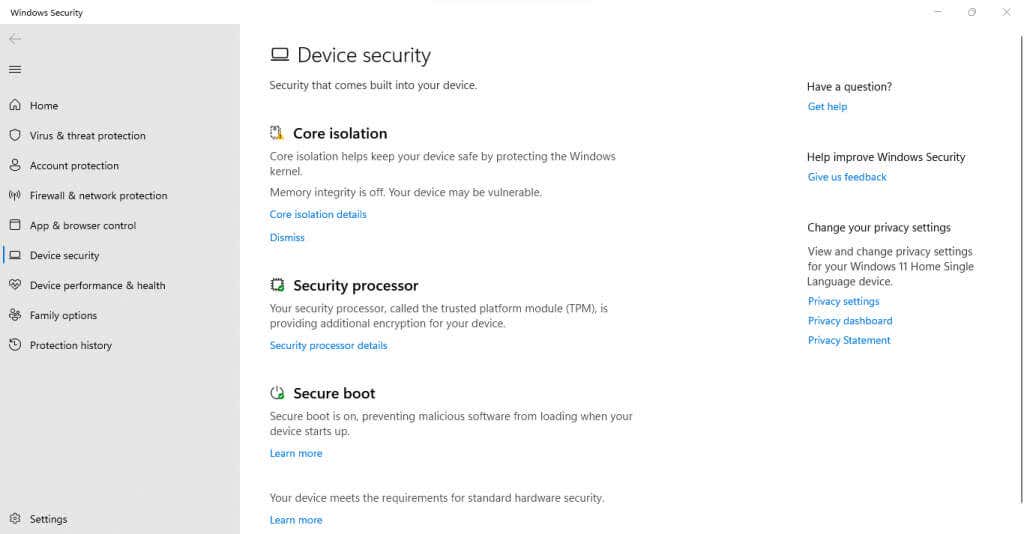

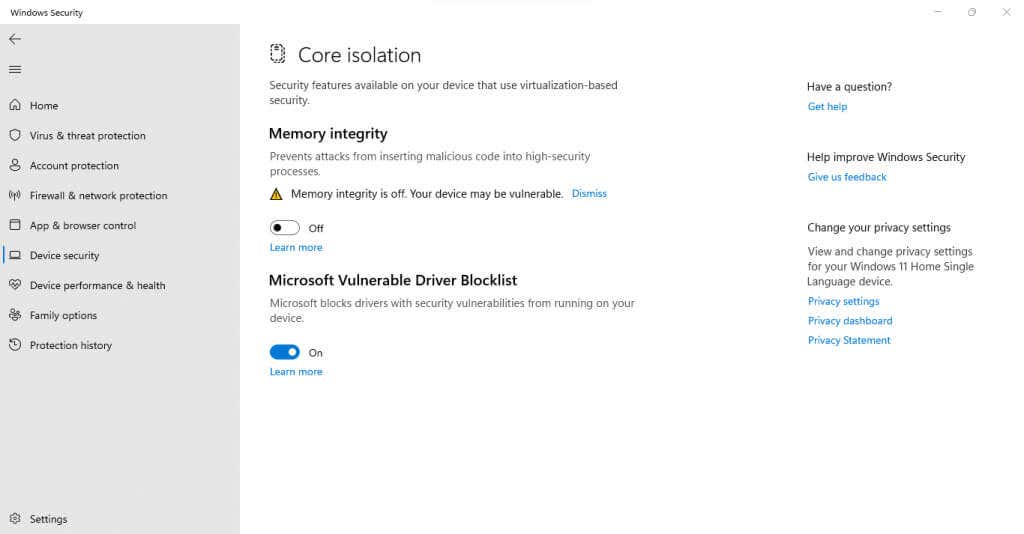

Dar dacă doriți să activați funcția, iată cum să o faceți:

Dacă vedeți opțiunea, dar este inactivă, trebuie doar să activați virtualizarea în BIOS și activați integritatea memoriei, de asemenea. Odată ce faci asta, poți activa Protecția stivei impusă de hardware în modul kernel. Reporniți computerul și modificarea va intra în vigoare.

Ocazional, funcția va fi blocată de drivere incompatibile, moment în care puteți elimina actualizarea driverelor. Deși această problemă a devenit mai puțin obișnuită după ultimele actualizări.

Protecția stivă impusă hardware în modul Kernel merită în Windows 11?

Windows 11 vine cu o serie de funcții avansate de securitate concepute pentru a descuraja chiar și cele mai dedicate încercări de hacking. Majoritatea acestor funcții, cum ar fi TPM sau Încărcare sigură, sunt activate în mod prestabilit pe sistemele acceptate.

Dar protecția stivei impusă de hardware în modul Kernel este diferită. Deoarece poate avea un impact ușor asupra performanței și nu este esențială pentru majoritatea sistemelor, trebuie să fie activat manual. Ca să nu mai vorbim de cerințele hardware mai stricte pentru această funcție, spre deosebire de TPM, care este aproape universal chiar și pe cipuri ceva mai vechi.

Așadar, dacă vedeți opțiunea în fereastra de securitate a dispozitivului și vă îngrijorează atacurile de viruși de nivel scăzut, puteți activa protecția stivei impusă de hardware pentru a asigura o securitate perfectă. Dacă impactul asupra performanței devine vizibil, îl puteți dezactiva oricând din nou.

.